6 måder at holde sig trygge mod kompromitterede Tor exit-noder

Reklame

Tor er et af de mest kraftfulde værktøjer til beskyttelse af dit privatliv på internettet. Men som det ses i de senere år kommer Tor's magt med begrænsninger. I dag skal vi se på, hvordan Tor fungerer, hvad det gør og ikke gør, og hvordan vi kan forblive i sikkerhed, mens du bruger det.

Læs videre for måder, hvorpå du kan holde dig beskyttet mod useriøse eller dårlige Tor-udgangsknuder.

Tor i et nøddeskal: Hvad er Tor?

Tor fungerer sådan: Når du sender en besked gennem Tor, sendes den på et tilfældigt kursus overalt i Tor-netværket. Det gør dette ved hjælp af en teknologi, der er kendt som ”løgdirigering”. Onion routing er lidt som at sende en meddelelse forseglet i en række konvolutter, der hver især er sikret med en hængelås.

Hver knude i netværket dekrypterer meddelelsen ved at åbne den yderste konvolut for at læse den næste destination, og derefter sende de stadig forseglede (krypterede) indre konvolutter til den næste adresse.

Som et resultat kan ingen individuel Tor-netværksknudepunkt se mere end et enkelt link i kæden, og meddelelsens sti bliver ekstremt vanskeligt at spore.

Til sidst skal beskeden imidlertid afvikles et eller andet sted. Hvis det går til en "Tor skjult tjeneste", forbliver dine data inden for Tor-netværket. En Tor skjult tjeneste er en server med en direkte forbindelse til Tor-netværket og uden forbindelse til det almindelige internet (undertiden benævnt clearnet).

Men hvis du bruger Tor Browser og Tor-netværket som en proxy til clearnet, bliver det lidt mere kompliceret. Din trafik skal gennem en "exit-knude." En exit-knude er en speciel type Tor-knude, der fører din internettrafik tilbage til clearnet.

Mens størstedelen af Tor exit-knudepunkter er fine, er nogle af dem et problem. Din internettrafik er sårbar over for snooping fra en exit-knude. Men det er vigtigt at bemærke, at det er langt fra dem alle. Hvor dårligt er problemet? Kan du undgå ondsindede exit-noder?

Sådan fanges dårlige Tor-exit-noder

En svensk sikkerhedsforsker, der bruger navnet “Chloe”, udviklede en teknik, der narrer korrupte Tor-udgangsnoder til at afsløre sig selv [Internet Archive link; original blog er ikke længere aktiv]. Teknikken er kendt som en honeypot, og her er hvordan den fungerer.

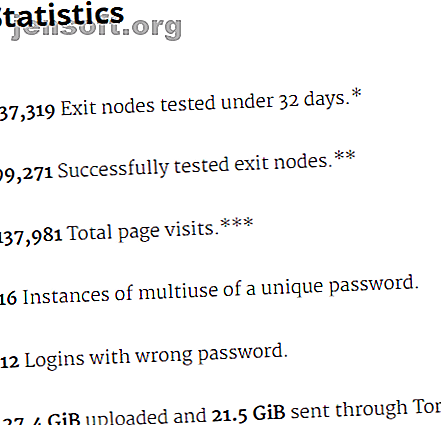

Først oprettede Chloe et websted ved hjælp af et legitimt udseende domænenavn og webdesign til at tjene som honningpotte. Til den specifikke test oprettede Chloe et domæne, der lignede en Bitcoin-købmand. Derefter downloadede Chloe en liste over hver Tor-exit-knude, der var aktiv på det tidspunkt, logget ind på Tor og brugte hver Tor-exit-knude til gengæld til at logge ind på webstedet.

For at holde resultaterne rene, brugte hun en unik konto for hver enkelt exit-knude (ca. 1.400 på tidspunktet for undersøgelsen).

Derefter lagde Chloe sig tilbage og ventede i en måned. Eventuelle exit-noder, der forsøgte at stjæle loginoplysninger fra den udgående Tor-trafik, vil se de unikke loginoplysninger, stjæle brugernavnet og adgangskoden og forsøge at bruge dem. Honeypot Bitcoin-forhandlerwebstedet vil notere loginforsøgene og notere.

Da hver brugernavn og adgangskodekombination var unik for hver exit-knude, afslørede Chloe hurtigt flere ondsindede Tor exit-knudepunkter.

Af de 1.400 noder forsøgte 16 at stjæle loginoplysninger. Det ser ikke ud til at være mange, men endda en er for meget.

Er Tor-afkørselsnoder farlige?

Chloes Tor exit-knudepunkteksperiment var oplysende. Det illustrerede, at ondsindede Tor exit-noder benytter lejligheden til at bruge alle de data, de kan erhverve.

I dette tilfælde afhentede honningprotokollen kun Tor-exit-knudepunkterne, hvis operatører har interesse i hurtigt at stjæle et par Bitcoins. Du er nødt til at overveje, at en mere ambitiøs kriminel sandsynligvis ikke ville dukke op i en så simpel honeypot.

Det er dog en angående demonstration af den skade, en ondsindet Tor-udgangsnode kan gøre, når muligheden får det.

Tilbage i 2007 kørte sikkerhedsforsker Dan Egerstad fem kompromitterede Tor exit-knudepunkter som et eksperiment. Egerstad befandt sig hurtigt i besiddelse af loginoplysninger for tusinder af servere over hele verden - inklusive servere, der tilhørte de australske, indiske, iranske, japanske og russiske ambassader. Forståeligt nok kommer disse med en enorm mængde ekstremt følsom information.

Egerstad estimerer, at 95% af trafikken, der kørte gennem hans Tor-exit-knudepunkter, var ukrypteret ved hjælp af standard HTTP-protokollen, hvilket gav ham fuldstændig adgang til indholdet.

Efter at han offentliggjorde sin undersøgelse online, blev Egerstad overfaldet af svensk politi og taget i varetægt. Han hævder, at en af politibetjenterne fortalte ham, at arrestationen skyldtes det internationale pres omkring lækagen.

5 måder at undgå ondsindede Tor-afslutningsnoder

De udenlandske magter, hvis information blev kompromitteret, begik en grundlæggende fejl; de misforstod, hvordan Tor fungerer, og hvad det er til. Antagelsen er, at Tor er et ende-til-ende-krypteringsværktøj. Det er det ikke. Tor anonymiserer oprindelsen af din browsing og besked, men ikke indholdet.

Hvis du bruger Tor til at surfe på det almindelige internet, kan en exit-knude snuppe på din browsersession. Det giver et kraftfuldt incitament for samvittighedsfulde mennesker til at oprette udgangskoder kun til spionage, tyveri eller afpresning.

Den gode nyhed er, at der er nogle enkle tricks, du kan bruge til at beskytte dit privatliv og sikkerhed, mens du bruger Tor.

1. Bliv på Darkweb

Den nemmeste måde at holde sig trygt mod dårlige udgangsknuder er ikke at bruge dem. Hvis du holder fast ved at bruge Tor skjulte tjenester, kan du holde al din kommunikation krypteret uden nogensinde at gå ud til clearnet. Dette fungerer godt, når det er muligt. Men det er ikke altid praktisk.

Da Tor-netværket (sommetider benævnt ”mørkwebben”) er tusinder af gange mindre end det almindelige internet, finder du ikke altid det, du leder efter. Desuden, hvis du vil bruge et socialt medieside (bar Facebook, der driver et Tor-løg-websted. Sådan gennemser du Facebook over Tor i 5 trin. Sådan søger du via Facebook over Tor i 5 trin. Vil du være sikker, når du bruger Facebook? netværk har lanceret en .onion-adresse! Sådan bruges Facebook på Tor. Læs mere), du bruger en exit-knude.

2. Brug HTTPS

En anden måde at gøre Tor mere sikker på er at bruge ende-til-ende-kryptering. Flere sider end nogensinde bruger HTTPS til at sikre din kommunikation. Google gør HTTPS til Chrome-standard Google gør HTTPS til Chrome-standard Med godt over halvdelen af alle websteder, der nu er krypteret, er det tid til at tænke på HTTPS som standardindstillingen snarere end undtagelsen. Det er i det mindste ifølge Google. Læs mere, snarere end den gamle, usikre HTTP-standard. HTTPS er standardindstillingen i Tor for websteder, der understøtter den. Bemærk også, at .onion-websteder ikke bruger HTTPS som standard, fordi kommunikation inden for Tor-netværket, der bruger Tor skjulte tjenester, i sig selv er krypteret.

Men hvis du aktiverer HTTPS, når din trafik forlader Tor-netværket gennem en exit-knude, opretholder du dit privatliv. Tjek Electronic Frontier Foundations interaktive Tor og HTTPS-guide for at forstå mere om, hvordan HTTPS beskytter din internettrafik.

I alle tilfælde, hvis du opretter forbindelse til et almindeligt websted ved hjælp af Tor-browseren, skal du sørge for, at HTTPS-knappen er grøn, før du overfører følsomme oplysninger.

3. Brug anonyme tjenester

Den tredje måde, du kan forbedre din Tor-sikkerhed på, er at bruge websteder og tjenester, der ikke rapporterer om dine aktiviteter som en selvfølge. Det er lettere sagt end gjort i denne dag og alder, men et par små justeringer kan have en betydelig indflydelse.

Skift fra Google-søgning til DuckDuckGo reducerer for eksempel dit sporbare datafodaftryk. Skift til krypterede meddelelsestjenester som Ricochet (som du kan rute over Tor-netværket) forbedrer også din anonymitet.

4. Undgå at bruge personlige oplysninger

I forlængelse af at bruge værktøjer til at øge din anonymitet, skal du også afstå fra at sende eller bruge personlige oplysninger om Tor. Det er fint at bruge Tor til forskning. Men hvis du deltager i fora eller interagerer med andre Tor skjulte tjenester, skal du ikke bruge nogen personlig identificerbar information.

5. Undgå login, abonnementer og betalinger

Du bør undgå websteder og tjenester, der kræver, at du logger på. Det, jeg mener her, er, at det at sende dine loginoplysninger via en ondsindet Tor exit-knude kunne have alvorlige konsekvenser. Chloes honeypot er et perfekt eksempel på dette.

Yderligere, hvis du logger ind på en service ved hjælp af Tor, kan du godt begynde at bruge identificerbare kontooplysninger. Hvis du f.eks. Logger ind på din almindelige Reddit-konto ved hjælp af Tor, skal du overveje, om du har identificerende oplysninger, der allerede er knyttet til den.

Tilsvarende er Facebook-løgwebstedet et løft for sikkerhed og privatliv, men når du logger ind og poster ved hjælp af din almindelige konto, er det ikke skjult, og alle kan spore det op (selvom de ikke ville være i stand til at se placeringen du sendte det fra).

Tor er ikke magi. Hvis du logger ind på en konto, efterlader det et spor.

6. Brug en VPN

Brug endelig en VPN. Et Virtual Private Network (VPN) beskytter dig mod ondsindede exit-noder ved at fortsætte med at kryptere dine data, når de forlader Tor-netværket. Hvis dine data forbliver krypteret, har en ondsindet exit-knude ikke en chance for at aflytte dem og forsøge at finde ud af, hvem du er.

To af MakeUseOfs foretrukne VPN-udbydere er ExpressVPN (MakeUseOf-læsere får 49% rabat) og CyberGhost (vores læsere kan spare 80% med en tre-årig tilmelding). Begge har lang og respekteret historie med at holde dine data private, når det betyder noget.

Forbliver sikkert, mens du bruger Tor

Tor, og i forlængelse heraf den mørkeweb, behøver ikke at være farlig. Hvis du følger sikkerhedstips i denne artikel, falder dine chancer for eksponering drastisk. Den vigtigste ting at huske er at bevæge sig langsomt!

Vil du lære mere om Tor og den mørke web? Tilmeld dig det gratis MakeUseOf-e-mail-kursus, hvor du udforsker, hvordan du kan udforske det skjulte internet - det vil holde dig sikker, når du krydser en skjult internetverden. Ellers kan du se min uofficielle brugervejledning til Tor for flere sikkerhedstips og tricks. Virkelig privat browsing: En uofficiel brugervejledning til Tor Virkelig privat browsing: En uofficiel brugervejledning til Tor Tor giver virkelig anonym og ikke sporbar browsing og meddelelser samt adgang til den såkaldte ”Deep Web”. Tor kan ikke plausibelt brydes af nogen organisation på planeten. Læs mere .

Udforsk mere om: Kryptering, online privatliv, overvågning, Tor-netværk.